Eine neue Ära der IoT-Konnektivität von Unternehmen: Wichtige Überlegungen

Von Julie McDanielVice President Marketing

27. Juni 2024

Die rasanten IoT-Fortschritte werfen nicht nur die Frage auf, wie Unternehmen ihre Abläufe rationalisieren und Innovationen einführen können, sondern auch, wie Sicherheitsbedenken wirksam angegangen werden können.

Industrieunternehmen benötigen Tools, die sicherstellen, dass ihre Daten in dieser neuen Ära der IoT-Konnektivität sicher bleiben. In diesem Artikel erfahren Sie mehr über Edge-Computing-Technologien, zentralisiertes Cloud-Computing und andere Sicherheitsmaßnahmen, die zum Schutz Ihrer IoT-Implementierungen beitragen können.

Häufige IoT-Herausforderungen für Unternehmen

Industrieunternehmen setzen das Internet der Dinge ein, um ihre Effizienz zu steigern, vorausschauende Instandhaltung zu betreiben und Daten in Echtzeit zu analysieren. Damit gehen jedoch eine Reihe von Herausforderungen einher, wie etwa die Gewährleistung der Cybersicherheit.

Die Bedenken hinsichtlich der Cybersicherheit von IoT-Ökosystemen rühren von dem vielfältigen und umfangreichen Netz miteinander verbundener Geräte her, von denen jedes eine potenzielle Angriffsfläche darstellt. In Industrieumgebungen gibt es oft eine Mischung aus neuen IoT-Geräten und älteren industriellen Steuerungssystemen (ICS), die nicht alle von Anfang an mit Blick auf Internet-/Cloud-Konnektivität entwickelt wurden. Wenn diese Diskrepanz nicht behoben wird, erzeugt sie Schwachstellen und erhöht die Anfälligkeit eines Unternehmens für Ransomware-Angriffe, Cyberspionage und andere gängige Bedrohungen.

Die Rolle des Edge-Computing

Edge-Computing soll die Überlastung des Netzes verringern, indem die Daten direkt an der Quelle oder in ihrer Nähe verarbeitet werden, anstatt sie über lange Netzwerkpfade an Rechenzentren oder Clouds zu senden. Das Ergebnis sind kürzere Latenzzeiten, optimierte Bandbreiten, verbesserte Sicherheit und erhöhte betriebliche Effizienz.Darüber hinaus tragen Edge-Computing-Lösungen dazu bei, die IoT-Effizienz zu steigern und die Betriebskosten über mehrere Schlüsselmechanismen zu senken:

- Sofortige Datenverarbeitung: Die lokale Datenverarbeitung, die durch Edge-Computing erleichtert wird, ermöglicht eine schnellere Entscheidungsfindung. Dies ist besonders vorteilhaft bei zeitkritischen industriellen Prozessen, bei denen Verzögerungen zu Ineffizienzen oder Gefahren führen können.

- Geringere Kosten für die Datenübertragung: Die Übertragung großer Datenmengen über mehrere Netze ist in der Regel kostspielig. Edge-Computing minimiert diese Kosten, indem es die Daten lokal analysiert und verarbeitet und so die Datenmenge reduziert, die an zentrale Zentren übertragen werden muss.

- Verbesserte Sicherheit und Konformität: Durch die lokale Verarbeitung sensibler Daten verringert Edge-Computing das Risiko von Datenschutzverletzungen während der Übertragung.

Edge-Computing bietet einen innovativen und dennoch bewährten Ansatz für die IoT-Konnektivität und trägt dazu bei, dass Daten effizient, sicher und unter Einhaltung der Unternehmensrichtlinien verarbeitet werden.

Die Rolle des zentralisierten Cloud-Computing

Mit der zunehmenden Verbreitung von IoT-Geräten können IT-Teams Störungen der IoT-Konnektivität von jedem Ort aus verwalten und beheben. Zentralisierte IoT-Netzmanagement-Infrastruktur und Plattformen ermöglichen genau das: IT-Teams können aus der Ferne eine vollständige Netztransparenz erhalten, Störungen beheben und beseitigen und letztlich die Sicherheit und Integrität des gesamten IoT-Ökosystems gewährleisten.

Zusätzliche IoT-Sicherheitsmaßnahmen

Es ist sehr wichtig, dass Ihr Edge-Computing-Router End-to-End-Sicherheit bietet. Diese Geräte müssen nach dem Prinzip arbeiten, dass jedes Gerät und jeder Benutzer, der versucht, eine Verbindung zum Netz herzustellen, gründlich authentifiziert wird. Sie verbessern auch die Datenverschlüsselung, unabhängig davon, ob die Daten übertragen werden oder gespeichert sind. Darüber hinaus können Edge-Computing-Router der Enterprise-Klasse durch ihre robusten Sicherheitsfunktionen und differenzierten Protokollierungsmöglichkeiten die Sicherheitsrichtlinien zur Intrusion Prevention von großen Unternehmen oder Dienstleister-Netzen durchsetzen.

Transformieren Sie Ihr Unternehmen jetzt

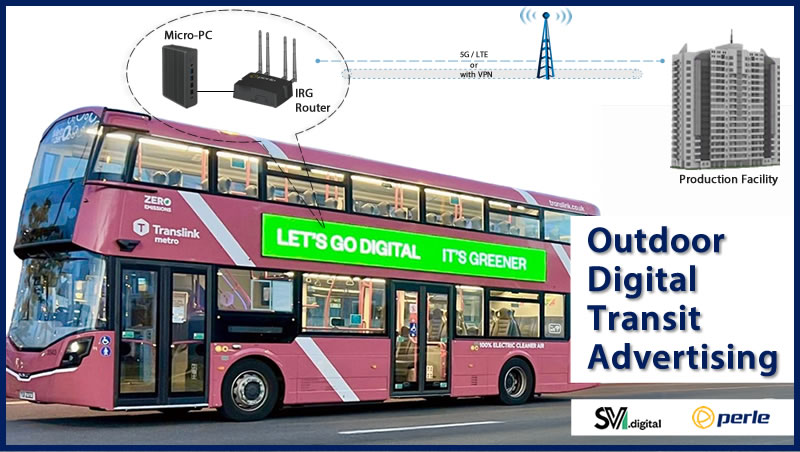

Die 4G- und 5G-Mobilfunkrouter und -Gateways von Perle sind sowohl für industrielle Edge- als auch für industrielle Cloud-Computing-Umgebungen optimiert und ermöglichen eine schnelle Datenverarbeitung, wodurch Latenzzeiten reduziert und Echtzeit-Reaktionsmöglichkeiten verbessert werden.

Mit der Fähigkeit, industrielle, Remote-Datenprotokollierungs- und Messgeräte anzuschließen, um IoT-Daten am Edge zu verarbeiten, und den umfassenden Cloud-Bereitstellungs- und -Verwaltungsfunktionen bietet das Mobilfunkangebot von Perle Industrieunternehmen eine umfassende, zuverlässige und sichere Lösung für ihre IoT-Konnektivitätsanforderungen.

Hier erfahren Sie mehr über Perles 4G- und 5G-Mobilfunkrouter und -Gateways.