End-to-End-Sicherheit in Mobilfunk-Routern für industrielle Anwendungen

Von Alex PirvulescuDirector of Product Management

10. September 2025

Eine Systemverletzung kann für Industrieunternehmen Betriebsunterbrechungen, finanzielle Verluste und Sicherheitsrisiken bedeuten. End-to-End-Sicherheit reduziert diese Risiken, indem sie die Integrität, Vertraulichkeit und Verfügbarkeit der Daten über den gesamten Datenübertragungsweg sicherstellt.

Die End-to-End-Sicherheit von Mobilfunkroutern bezieht sich speziell auf den Schutz von Daten auf dem Weg vom Ursprungs- bis zum Zielpunkt. Im Bemühen, sich gegen Cyberangriffe zu schützen, erkennen Industrieunternehmen die Bedeutung umfassender End-to-End-Sicherheitsmaßnahmen – mit Funktionen wie zonenbasierten Policy-Firewalls und Multi-Faktor-Authentifizierung (MFA).

Wie integrierte zonenbasierte Policy-Firewalls die End-to-End-Netzwerksicherheit verbessern

Integrierte zonenbasierte Policy-Firewalls unterteilen Netzwerke in separate Zonen, für die jeweils eigene Sicherheitsrichtlinien gelten. Diese Firewalls setzen Sicherheitsregeln anhand der Ursprungs- und Zielzonen des Datenverkehrs durch – und nicht nur auf Basis von IP-Adressen – und ermöglichen so eine besonders feingranulare Kontrolle des Netzwerkverkehrs. In einem Produktionsbetrieb können Unternehmen beispielsweise getrennte Zonen für die Kontrollsysteme der Produktionslinie, die Verwaltungsbüros und die externe Kommunikation einrichten – jeweils mit unterschiedlichen Sicherheitsprotokollen, die auf die jeweiligen betrieblichen Anforderungen zugeschnitten sind.

Zonenbasierte Policy-Firewalls integrieren oft zusätzliche Sicherheitsfunktionen, die über die Standard-Firewall-Funktionen und die verbesserte End-to-End-Sicherheit hinausgehen. Zum Einen unterstützen Zugriffskontrolllisten (ACLs) die Verwaltung und Durchsetzung präzise abgestimmter Zugriffsregeln. ACLs kontrollieren, welche Aktionen basierend auf der Identität des Benutzers oder der Art der Datenpakete in den einzelnen Zonen zulässig sind – z. B. welche Arten von Netzwerkverkehr ein- oder ausgehen dürfen. Durch ihre Integration in zonenbasierte Policy-Firewalls kann sichergestellt werden, dass der Netzwerkverkehr strengen Zugriffsregeln unterliegt und das Risiko eines nicht autorisierten Datenflusses zwischen den Zonen verringert wird. Neben der Verringerung von Sicherheitsrisiken helfen die granularen Kontrollen robuster ACLs Unternehmen dabei, Zugriffsberechtigungen in verschiedenen IT-Umgebungen effizient zu verwalten, die Integrität ihrer Daten aufrechtzuerhalten und ihre gesetzlichen und Compliance-Verpflichtungen zu erfüllen.

Die Auswirkungen der Multi-Faktor-Authentifizierung (MFA) auf die End-to-End-Sicherheit

MFA verlangt von den Personen, die auf sensible Systeme oder Daten zugreifen wollen, mehrere Formen der verifizierten Identifizierung. Selbst wenn ein Faktor (z. B. ein Passwort) kompromittiert wird, verringert die zusätzliche Sicherheitsebene, die der zweite Faktor (z. B. ein Hardware-Token, eine mobile Push-Benachrichtigung oder eine biometrische Verifizierung) bietet, das Risiko eines unbefugten Zugriffs. Die Einführung der MFA ist zu einem Standardvorgehen geworden, der laut Microsoft mehr als 99,9 Prozent der Kontoangriffe abwehrt.

Portsicherheit

Die Portsicherheit begrenzt die Anzahl der Geräte, die sich mit einem Netzwerkport verbinden können, auf der Grundlage ihrer MAC-Adressen und stellt so sicher, dass nur vorher zugelassene Geräte Zugang erhalten. Darüber hinaus erkennt und blockiert sie unbefugte Versuche, gibt Warnungen aus und protokolliert Vorfälle zur weiteren Analyse. Somit können Netzwerkadministratoren schnell auf potenzielle Sicherheitsverletzungen reagieren und die Gerätekonnektivität genau kontrollieren.

Beispielsweise wird Portsicherheit in einer Raffinerie auf der Netzwerkebene eingesetzt, um den Zugang zum OT (Operational Technology)-Netzwerk zu kontrollieren. Hier werden die Netzwerk-Switches so konfiguriert, dass sie nur Verbindungen von Geräten mit vorregistrierten MAC-Adressen zulassen, die bestimmten Rollen innerhalb der Netzwerkinfrastruktur entsprechen, wie SCADA-Systeme, HMI-Stationen und Engineering-Workstations. Auf diese Weise wird der Port automatisch deaktiviert, wenn ein nicht autorisiertes Gerät versucht, eine Verbindung herzustellen.

IEE 802.1x

IEEE 802.1x ergänzt die Portsicherheit, indem es vor Gewähren des Netzwerkzugriffs eine Geräteauthentifizierung erforderlich macht; dabei wird ein zentraler Server (wie RADIUS) zur Überprüfung der Anmeldedaten verwendet. Es schafft einen portbasierten Rahmen für die Netzwerkzugangskontrolle, indem es das Extensible Authentication Protocol (EAP) über LAN (EAPOL) nutzt, um den Authentifizierungsprozess zwischen Geräten und dem Authentifizierungsserver zu vermitteln. Das heißt, das ein nicht autorisiertes Gerät, selbst wenn es die physischen Sicherheitsmaßnahmen umgeht und eine Verbindung zum Netzwerk herstellt, ohne entsprechende Anmeldedaten nicht auf sensible Ressourcen zugreifen kann.

Bei einer abgelegenen Ölbohrung wird beispielsweise IEEE 802.1x verwendet, um Mobilfunkrouter zu sichern, die Feldgeräte mit zentralen Kontrollsystemen verbinden. Jeder Router schreibt vor, dass die Geräte sich beim zentralen RADIUS-Server authentifizieren, bevor sie eine Verbindung herstellen. So wird sichergestellt, dass nur autorisierte Geräte Betriebsdaten übertragen können.

Sichere Management-Sitzungen

Indem sie sicheren Kommunikationsprotokollen und Zugriffskontrollen Priorität einräumen, können Unternehmen die allgemeine Sicherheit, Konformität und Zuverlässigkeit ihrer Netzwerk- und Systemverwaltungsabläufe verbessern. Beispiele für sichere Protokolle sind HTTPS, SSH, von NIST genehmigte SSI/TLS-Cipher, Verschlüsselung und SNMPv3. Sichere Management-Sitzungen gewährleisten die Vertraulichkeit, Integrität und Verfügbarkeit von Verwaltungsaktivitäten, was für den Schutz kritischer Systeme und Daten vor unbefugtem Zugriff, Manipulation und Abhören entscheidend ist. Ein wesentlicher Vorteil von sicheren Management-Sessions ist, dass sie eine sichere Fernverwaltung von Netzwerkgeräten, Servern und Infrastrukturkomponenten ermöglichen. Dies ist besonders vorteilhaft für Unternehmen, die in geografisch verteilten Umgebungen tätig sind, wie z. B. Franchisegeber, Regierungsbehörden, Öl- & Gasbohrer und -dienstleister sowie Bauunternehmen.

Überprüfung der Passwortstärke

Auch wenn die Überprüfung der Passwortstärke wie eine Routine-Sicherheitsmaßnahme erscheinen mag, ist sie doch ein wichtiger Bestandteil einer robusten Authentifizierungsstrategie. Die Überprüfung der Passwortstärke verringert das Risiko passwortbasierter Angriffe, einschließlich Credential Stuffing – einem häufigen Angriffsvektor für unbefugten Zugriff.

Starke Passwortrichtlinien und -verfahren gewährleisten die Einhaltung von Industriestandards und Vorschriften und helfen Unternehmen, Strafen zu vermeiden und gleichzeitig eine sichere Umgebung aufrechtzuerhalten. Echtzeit-Feedback bei der Passworterstellung klärt die Benutzer über sichere Passwortpraktiken auf und fördert so bessere Sicherheitsgewohnheiten. Wenn solche Richtlinien und Verfahren explizit formuliert und rigoros angewendet werden, demonstrieren sie das Engagement für die Sicherheit und stärken das Vertrauen der Benutzer in die Integrität der Plattform – und des Unternehmens.

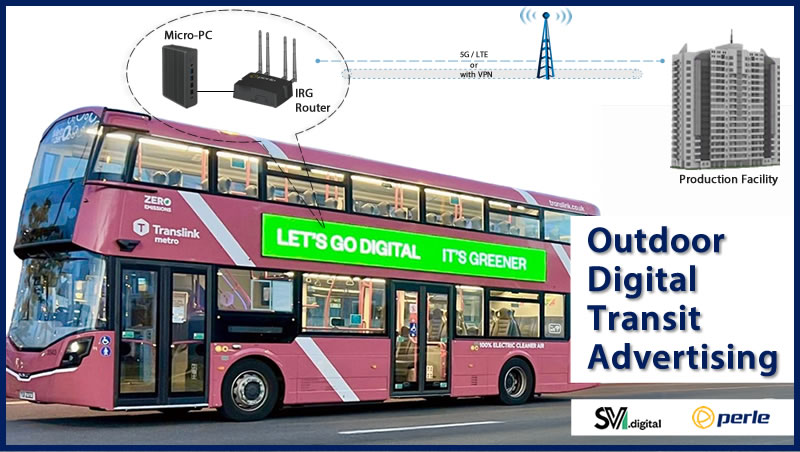

End-to-End-Sicherheit mit Perle IRG-Routern

MFA mit integrierten zonenbasierten Policy-Firewalls und einer Reihe weiterer Funktionen zur Stärkung der End-to-End-Sicherheit bietet Industrieunternehmen die notwendigen Mittel, um der wachsenden Bedrohung durch Cyberattacken zu begegnen. Echtzeit-Intrusion-Detection-Systeme, detaillierte Ereignisprotokolle für forensische Analysen sowie fortschrittliche Verschlüsselungsprotokolle wie die AES-256-Bit-Verschlüsselung zur Absicherung des Datenverkehrs sind weitere wichtige Sicherheitsmerkmale der IRG-Router.

Für die Router von Perle fallen einmalige Kosten an – sie sind mit keinen Abonnements verknüpft. Erfahren Sie hier mehr über IRG-Mobilfunkrouter von Perle.