5 Vorteile von Docker-basierten OCI-Containern in Mobilfunk-Routern

Von Julie McDanielVice President Marketing

13. Mai 2024

Docker, die beliebte Containerisierungsplattform, hat die Art und Weise revolutioniert, wie wir Anwendungen erstellen, bereitstellen, ausführen und verwalten. Sie bietet eine leichtgewichtige und portable Containerisierungslösung, die es Entwicklern ermöglicht, Anwendungen zusammen mit allen erforderlichen Abhängigkeiten, Konfigurationen und Einstellungen einfach zu verpacken und sie nahtlos in verschiedenen Umgebungen und Hostsystemen auszuführen. Aber wussten Sie, dass Docker auch Ihre Netzwerkmanagementfähigkeiten verbessern kann? Im Folgenden finden Sie fünf Möglichkeiten, wie Sie mit Docker Ihre Netzwerkverwaltungsaufgaben vereinfachen können, um eine effizientere, skalierbarere und sicherere Infrastruktur zu schaffen.

1. OCI-Container sind effizienter als virtuelle Maschinen (VMs)

Die traditionelle Virtualisierung mit virtuellen Maschinen (VMs) hat viele Vorteile, geht aber auch mit einigen Einschränkungen einher. Die Bereitstellung von VMs erfordert beträchtliche Ressourcen für den Betrieb zahlreicher Betriebssysteme und Anwendungen auf identischer Hardware, was träge, kompliziert und teuer in der Verwaltung sein kann. Docker verfolgt bei der Virtualisierung einen anderen Ansatz und verwendet leichtgewichtige Container, die über alle für die Ausführung einer Anwendung erforderlichen Abhängigkeiten verfügen. Container sind voneinander und vom Hostsystem isoliert, nutzen aber denselben Kernel und dieselben Bibliotheken, wodurch sie wesentlich effizienter, tragbarer sowie einfacher zu implementieren und zu verwalten sind. Mit Docker können Sie mehrere Container auf einem einzigen Rechner oder auf mehreren Hosts ausführen, ohne dass Sie sich über Kompatibilitäts- oder Ressourcenzuordnungsprobleme Gedanken machen müssten.

2. Schnelle Bereitstellung

Die Bereitstellung von Hardware oder Software kann mühsam und fehleranfällig sein, vor allem wenn mit unterschiedlichen Umgebungen, Abhängigkeiten und Konfigurationen gearbeitet wird. Docker kann Ihnen helfen, diesen Prozess zu rationalisieren, indem es eine schnelle und einheitliche Methode zum Verpacken und Bereitstellen Ihrer Anwendungen bietet. Sie können Docker-Images erstellen, die alle erforderlichen Dateien, Bibliotheken und Einstellungen für Ihre Anwendung enthalten, und diese Images dann zur Erstellung von Containern verwenden, die jederzeit und überall ohne manuelle Eingriffe ausgeführt werden können. So können Sie neue Ressourcen innerhalb von Sekunden und nicht erst nach Stunden bereitstellen und Ihre Anwendungen je nach Bedarf skalieren.

3. Verbesserte Notfallwiederherstellung

Die Wiederherstellung im Notfall ist ein wichtiger Aspekt der Netzwerkverwaltung, kann aber auch eine komplexe und kostspielige Herausforderung darstellen. Herkömmliche Konzepte für die Notfallwiederherstellung beinhalten oft dedizierte Standorte oder Server, die die meiste Zeit über inaktiv sind, aber bei einem Ausfall oder einer Störung einsatzbereit sein müssen. Dies kann zu hohen Wartungs- und Betriebskosten sowie zu eingeschränkter Skalierbarkeit und Flexibilität führen. Docker kann Ihnen helfen, Ihre Notfallwiederherstellungsstrategie zu verbessern, indem es Ihnen ermöglicht, Container zu erstellen und zu verwalten, die Ihre Anwendungen enthalten, wie z. B. Backup-, Überwachungs- und Testtools, um deren Verfügbarkeit und Integrität zu gewährleisten. Mit Docker können Sie Ihren gesamten Anwendungsstack problemlos über mehrere Hosts oder Regionen hinweg replizieren und neue Container ohne manuelle Eingriffe oder Ausfallzeiten schnell einsetzen.

4. Vereinfachte Netzwerkkonfiguration

Mit Docker können Sie Ihre Netzwerkeinstellungen deklarativ mit einfachen und einheitlichen Befehlen über eine RESTful-API definieren und verwalten. So können Sie die Erstellung von Netzwerktopologien wie Load Balancern, Firewalls und anderen Netzwerkkomponenten automatisieren und sie problemlos in verschiedenen Umgebungen replizieren.

5. Verbesserte Netzwerksicherheit

Docker kann die Sicherheit in Ihrem Netzwerk verbessern, indem es Ihre Anwendungen und Services von externen Bedrohungen und internen Schwachstellen isoliert und vor ihnen schützt. Durch die Ausführung jedes Containers in einer eigenen Sandbox-Umgebung kann Docker verhindern, dass sich Malware, Exploits und Datenschutzverletzungen in Ihrem Netzwerk ausbreiten, und kann Zugriffskontroll-, Prüfungs- und Compliance-Richtlinien durchsetzen. Darüber hinaus bietet Docker verschiedene sicherheitsrelevante Funktionen, darunter Image-Scanning, Geheimhaltungsmanagement, Netzwerkverschlüsselung und Laufzeitschutz. Diese Features können Ihnen dabei helfen, Risiken zu verringern und Industrienormen und -vorschriften einzuhalten.

Zusammenfassend lässt sich sagen, dass Docker nicht nur ein Tool für die Anwendungsentwicklung und -bereitstellung ist, sondern auch ein leistungsstarker Partner bei der Netzwerkverwaltung. Durch die Nutzung der Netzwerkkommunikationsfunktionen von Docker können Sie Ihre Netzwerkkonfiguration vereinfachen, Ihr Netzwerk dynamisch skalieren und Ihre Netzwerksicherheit verbessern, während Sie gleichzeitig Komplexität, Kosten und Risiken reduzieren. Mit Docker können sich Netzwerkadministratoren darauf konzentrieren, einen Mehrwert für ihr Unternehmen zu schaffen, anstatt Zeit mit komplexen und zeitaufwändigen Netzwerkverwaltungsaufgaben zu verbringen.

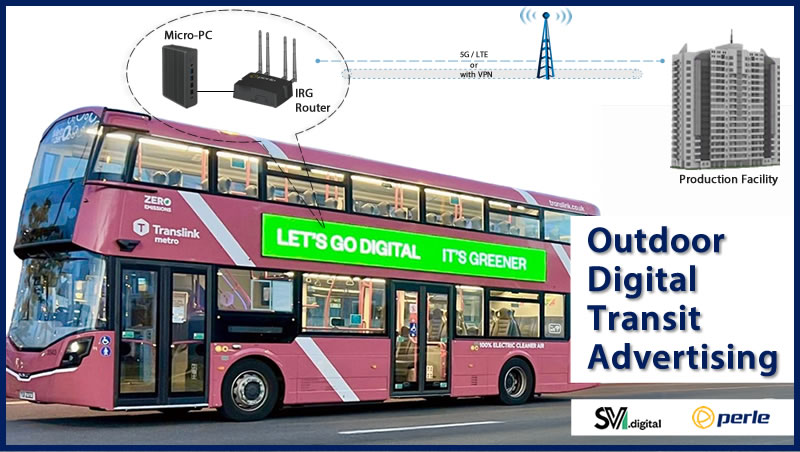

Perle IRG-Mobilfunkrouter bieten native Unterstützung für OCI-Container, die es den Benutzern ermöglicht, ihre Edge-Computing-Verarbeitungsfunktionen zu optimieren, indem sie Anwendungen einsetzen, die auf einzigartige oder sich entwickelnde Anwendungsfälle zugeschnitten sind. Einer der Hauptvorteile dieser Lösung ist die Möglichkeit, benutzerdefinierte Anwendungen von Drittanbietern in einem Container bereitzustellen, der intelligente Aktionen und Aufgaben näher an der Quelle ausführen kann, ohne die Kernfunktionalität des 4G-LTE- oder 5G-Routers zu beeinträchtigen. Dies führt zu einer nahtlosen Integration zwischen dem IRG-Mobilfunkrouter und der Gesamtlösung des Anwenders, wodurch Leistung, Skalierbarkeit und Sicherheit verbessert werden. Erfahren Sie mehr über Perles native OCI-Container-Unterstützung.